Paskutinius kelis metus nuosekliai domintis IKT administravimu, įvairių sistemų savybėmis ir galimybėmis, vis artimiau tenka susipažinti su atvirojo kodo sprendimais. Todėl neatsitiktinai naujai temai plėtoti pasirinkau atvirojo kodo sprendimą kompiuterių tinklo mazgui realizuoti – pfSense programinę įrangą. Sistemų administratoriams šis produktas pastebimai mėgstamas dėl savo atvirumo, plačios vartotojų bendruomenės, puikios dokumentacijos ir universalumo pritaikant jį skirtingiems kompiuterių tinklo sprendimams turint minimalius resursus tikslui pasiekti.

Šiame blogo įrašę bus apžvelgtos pfSense panaudojimo galimybes mažoje ir vidutinio dydžio organizacijos kompiuterių tinklo mazge. Iškelti uždaviniai straipsnio tikslui pasiekti:

- pfSense ir analogiškų produktų apžvalga;

- Pagrindinių pfSense savybių/funkcijų apžvalga;

- Sumodeliuoti pfSense pritaikymo scenarijus organizacijos tinkle.

pfSense ir kitų tinklo užkardų sistemų apžvalga

Kai kuriems skaitytojams gali kilti klausimas, kas gi yra ta pfSense sistema, ir kuo ji ypatinga? Į šį klausimą ne taip jau paprasta atsakyti, kadangi tai labai dinamiška tinklo mazgo sistema, kuri su sąlyginai nedideliu įdirbiu gali atlikti daugybę įvairių funkcijų kompiuterių tinkle.

Pirmoji pfSense sistemos versija pasirodė 2004 metais, dviems kompiuterių entuziastams – Chris Buechler ir Scott Ullrich – nusprendus išplėsti tuo metu populiarios minimalistinės m0n0wall maršrutizatoriaus sistemos, skirtos įterptiniams prietaisams, galimybes. pfSense projektas siekė perkelti gerąsias m0n0wall maršrutizatoriaus savybes į plataus vartojimo aparatinę įrangą – įprastus personalinius kompiuterius, bei išplėsti sistemos funkcionalumą.

Šiandien pfSense pilnai subrendusi užkardos sistema pasižyminti stabilumu ir saugumu, bei unikaliomis funkcijomis. Neseniai pfSense programinei įrangai pradėta siūlyti oficiali aparatinė įranga ir oficialus mokamas palaikymas, kuris šiai sistemai atveria naujus kelius į verslo įmonių kompiuterijos infrastruktūrą, kur vidinė organizacijos reglamentuota tvarka reikalauja garantijų iš programinės įrangos gamintojo.

pfSense itin dinamiška tinklo sistema, kuri su sąlyginai nedideliu įdirbiu gali atlikti daugybę įvairių funkcijų kompiuterių tinkle. Vis dėlto, pfSense pirmiausia įvardijama kaip užkardos sistema, o viena svarbiausia jos ypatybė yra ta, kad tai nemokamas atvirojo kodo sprendimas. Galima tarti, kad šio straipsnio tikslas ne tik apžvelgti pfSense galimybes organizacijos kompiuterių tinklo mazge, bet ir nemokamo atvirojo kodo perspektyvas, kadangi pfSense dažnai įvardijama kaip geriausia, nemokamos ir atvirosios programinės įrangos, tinklo užkardos ir maršrutizatoriaus sistema.

pfSense užkardos sistema paremta populiarios Unix operacinės sistemos pagrindu – FreeBSD, kuri savarankiškai yra užsitarnavusi vienos geriausios tinklo OS vardą. Tačiau norint naudotis sistemos tiekiamomis funkcijomis nebūtina išmanyti FreeBSD operacinės sistemos, pfSense sprendimas platinamas su patogia ir funkcijomis turtinga grafine vartotojo sąsaja (GUI), todėl užtenka turėti stiprius kompiuterių tinklų pagrindus ir patirties su analogiškais produktais.

Iš tiesų, pats pavadinimas kilęs iš minties, jog pfSense palengvina paketų filtravimo įrankio pf valdymą (pf+Sense) neįgudusiam FreeBSD OS vartotojui. Esant poreikiui pfSense sistemą galima valdyti ir tiesiogiai per komandinės eilutės sąsają (CLI), jungiantis per SSH loginį kanalą ar nuoseklųjį prievadą {serial port}.

|

| pfSense grafinė vartotojo sąsaja |

Nors pfSense kūrėjai savo produktą pirmiausia pristato kaip pažangią užkardos sistemą, ji turi ir labai stiprius maršrutizatoriaus bruožus. Apskritai visos užkardos dėl savo prigimties turi paketų maršrutizavimo savybę, bet verta paminėti, jog pfSense sistema turi savybių kurios daro ją ypač patrauklią maršrutizavimo funkcijai kompiuterių tinkle atlikti. Iš tiesų, pfSense dažnai naudojama ne tik kaip perimetro, vidinio tinklo užkarda ar maršrutizatorius, bet ir kaip WEB Proxy, DHCP, DNS, PPPoE serveris bei VPN ar fiksuotos prieigos {captive portal} tinklo paslaugoms teikti.

Kaip žinia, užkardos sistema yra pirmoji gynybos linija tarp interneto ir vidinio kompiuterių tinklo, ji užkerta atvirą prieigą bei kitą nesankcionuotą veiką tarp atskirtų, bet sąveikaujančių tinklų. Dėl to, tinkamas tinklo saugos įrengimas ir valdymas yra ypač svarbus ir būtinas uždavinys kiekvienos organizacijos kompiuterių tinklui.

Daugiau apie Internete slypinčias grėsmes skaitykite kitame mano blogo straipsnyje: Kibernetinės erdvės pažeidžiamumas

Aparatinė ir programinė tinklo užkardos sistema

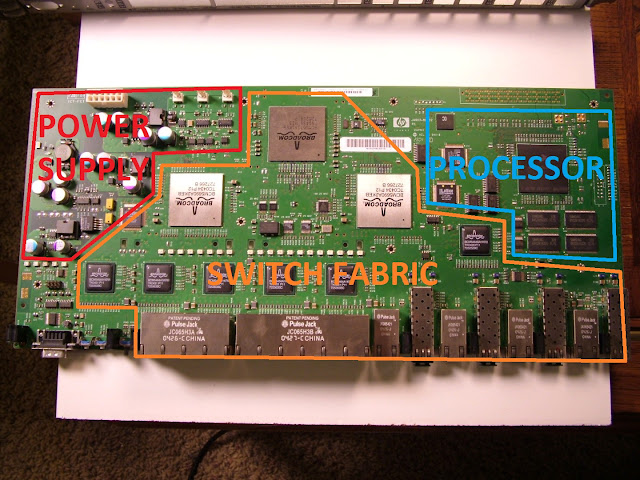

Kompiuterių tinklo užkardos sistemos skirstomas į du tipus – aparatinę {hardware-based} ir programinę {software-based}. Dažniausiai įmonės savo kompiuterių tinkle naudoja dedikuotus užkardos prietaisus, iš dalies dėl to, jog tikisi tikros aparatinės užkardos sistemos, kuri pasižymi didesne sparta už programinius sprendimus. Vis dėlto, dauguma modernių dedikuotų užkardos sistemų yra paremtos programine įranga ir įprasta, plataus vartojimo, x86/ARM architektūros aparatine įranga (maksimaliai pritaikyta darbui tinkle). Toks tinklo užkardos sistemos plėtojimo modelis pasižymi dideliu lankstumu ir leidžia užkardos plėtotojui vieną sprendimą pasiūlyti keliomis formomis. Taigi, šiandiena tinklo užkardos sistemos dažnai siūlomos ne tik kaip atskiras tinklo prietaisas {hardware appliance} ar programinės įrangos pavidalu {software appliance}, bet ir kaip virtualus prietaisas {virtual appliance}.

|

| pfSense sistema įžūliai įdiegta ant konkurentų geležies (Firebox x1250e). Paleista sėkmingai nes viduriai x86 architektūros. |

Programine įranga paremtose užkardose {software-based} visą darbą – koordinuojant veiksmus ir apdorojant tinklo paketus – atlieka bendro pobūdžio, x86 architektūros procesorius iš Intel ar AMD kompanijos.

Tuo tarpu tikslingai aparatiniais įtaisais paremtoje užkardos sistemoje {hardware-based}, centrinis procesorius atlieka tik bendras koordinavimo užduotis, o tinklo paketus apdoroja ypač spartūs specifinėms užduotims pritaikyti integriniai grandynai {Application-Specific Integrated Circuit} (ASIC).

Vienas ASIC lustas paprastai skirtas vienai funkcijai atlikti, todėl tinklo mazgo sistemos paremtos specializuota aparatine įranga turi ne vieną ASIC lustą įvairioms užduotims vykdyti. Vienas integrinis grandynas gali atlikti paketų perdavimo funkciją, antras ACL sąrašo apdorojimą, trečias išplėstinę paketų turinio patikrą pagal aiškiai apibrėžtus saugos parametrus, o dar kitas vykdyti tik šifravimo ir dešifravimo algoritmus. Visi šie integriniai grandynai atskiroms funkcijoms atlikti yra sudėtingos loginės schemos, kurios dėl ribotos gamybos apimties padidina bendros sistemos produkcijos išlaidas. Todėl tokie prietaisai ne tik daug spartesni, bet ir brangesni už bendro pobūdžio aparatine įranga paremtas tinklo sistemas, kurių gamybos mastai ženkliai didesni, taigi ir projektavimo išlaidos padalinamos didesnei lustų produkcijos aibei. Antra vertus, jei projektuojant ASIC lustus juose įsivėlė klaidą, po integrinio grandyno pagaminimo ir įmontavimo į prietaisą, jų nebegalima pataisyti, kad ir koks kritinis trikdis būtų atrastas. Tuo tarpu programine įranga paremtose tinklo mazgo sistemose atradus klaidą, kaip ir bet kurią kitą programinę įrangą vykdomą ant bendro pobūdžio aparatinės įrangos (pvz., Windows OS, Chrome naršyklę), galima atnaujinti, ištaisyti klaidas ar išplėsti sistemos galimybes įdiegiant papildomas funkcijas.

Aparatine įranga paremtas paketų apdorojimas neretai būna trečio lygmens savybėmis pasižyminčiuose komutatoriuose ar verslo klasės maršrutizatoriuose. Tačiau šie prietaisai siūlo tik elementarias tinklo paketų apdorojimo funkcijas. Tokių prietaisų pirminė paskirtis ne tinklo apsauga, todėl jų užkardos galimybės dažniausiai apsiriboja paketų antraščių iki transportinio lygmens filtravimu. Jų visapusiškai įmonės kompiuterių tinklo apsaugai nepakanka.

Nors ASIC lustų naudojimas dedikuotame tinklo prietaise daro juos našesniais, užkardos sistemų plėtotojai vis dažniau patiki tinklo paketų apdorojimą plataus vartojimo aparatūrai. Dėl to dalinai atsakinga Intel kompanija, kuri į savo x86 architektūros procesorių įdiegia vis daugiau naujų posistemių konkrečioms užduotims atlikti: pav., kriptografijos funkcijų paspartinimas su Intel QuickAssist posisteme ar tinklo paketų našesnis apdorojimas su Intel Hyperscan ir DPDK technologijomis. Šie ir panašūs sprendimai ženkliai mažina x86 architektūra paremtų prietaisų našumo atotrūkį, apdorojant tinklo paketus, nuo aukštos klasės prietaisų su ASIC lustais..

Visapusiška tinklo užkardos sistema {Unified Threat Management}

Programinės įrangos atliekančios maršrutizavimo ir užkardos funkcijas tikrai netrūksta, jų sąrašas gana ilgas: IPCop, IPFire, ZeroShell, SmoothWall, iptables, VyOS, Open Edgewize ir kt. Dažnai pfSense sistema priskiriama įprastų tinklo paketų paskirstymo ir blokavimo programinės įrangos grupei, tačiau pfSense sugretinimas tik su maršrutizavimo ir užkardos funkcijas atliekančiais programinės įrangos produktais nebus tikslus, kadangi pfSense su išplėtimo moduliais palaiko gerokai platesnį spektrą tinklo mazgo funkcijų. Dalis vartotojų šią sistemą priskiria UTM sistemos kategorijai, nors pfSense su savo pirminėmis funkcijomis ir nėra grynas iš prigimties šio segmento atstovas. Tačiau atsižvelgiant į galimybę pfSense funkcionalumą praplėsti diegiant į jį modulius – trečiųjų šalių programinę įrangą (pvz., anti-virus, Snort, Squid ir kt.), kurie suteikia naujas funkcijas, išplėstas pfSense funkcionalumas gali būti sugretintas su UTM produktais.

|

| Tipinės UTM sistemos funkcijos |

UTM akronimas sudarytas iš angliškos frazės žodžių pirmųjų raidžių – Unified Threat Management. Paprastai kalbant tai tinklo saugos sprendimas įmonėms, siūlantis ne tik tinklo užkardos funkciją, bet visapusišką IT laikams kompetentingą saugos sprendimą, tarp kurių: tinklo įsilaužimo prevencijos priemonės (IDS/IPS), tinklo vartų kenkėjiškų programų ir turinio žvalgyklė {anti-virus/spam}, turinio filtravimo, spartinimo ir stebėjimo įrankiai {content filtering/caching/monitoring}; neretai UTM produktai turi integruotas VPN ir srauto ribojimo, valdymo {traffic control} ir balansavimo {load balancing} funkcijas; suteikia priemones ypač patikimam tinklo mazgo realizuoti {fail-over} bei daug kitų funkcijų, kurios kinta tarp skirtingų UTM produktų.

pfSense ir analogiškų produktų palyginimas

UTM kategorijoje pfSense dažnai lyginamas su gerai žinomomis užkardų sistemomis iš Sophos ir Untangle programinės įrangos gamintojų, skirtų visapusiškai kontroliuoti tinklo vartotojų veiklą ir apsaugoti nuo interneto nepageidaujamų savybių. Tai ką galima išgauti iš pfSense nemokamai, Sophos ir Untangle sprendimai verslo sektoriui dažnai kainuoja tūkstančius eurų (licenzijos kaina priklauso nuo įmonės kompiuterių skaičiaus ir pageidaujamų funkcijų). Kita vertus, pfSense programinės įrangos minusas tas, jog norint padaryti alternatyvą mokamiems užkardų sistemų produktams reikia daugiau sistemų administratoriaus įdirbio, papildomo laiko ir įgūdžių Unix tipo operacinėse sistemose. Trumpai – efektyviam pfSense panaudojimui reikia talentingo sistemų/tinklų administratoriaus. Papildomų pfSense funkcijų įdiegimas moduliais, sudarytų iš trečiųjų šalių programinės įrangos, retai veikia be trikdžių kelių mygtukų paspaudimu. Tuo tarpu Sophos ar Untangle produktų gamintojų strateginis tikslas visas UTM funkcijas integruoti į bendrą produktą ir supaprastinti jų valdymą iki mažiausių administratoriaus pastangų – reikalingo laiko ir žinių. Pažangias tinklo saugos funkcijas galima įjungti vieno mygtuko paspaudimu.

|

| Untangle UTM grafinė vartotojo sąsaja |

Kita vertus, Sophos ir Untangle naudoja Linux branduolį, o pfSense sukurta FreeBSD sistemos pagrindu, kuri tarp tinklo administratorių turi nepriekaištingą reputaciją dėl savo stabilumo ir spartos tinklo mazge. Paplitęs įsitikinimas, jog FreeBSD turi užgrūdintą tinklo paslaugų steką, kuris net didelių perkrovų laikotarpiu nenulūžta, o tik sulėtėja jo paketų apdorojimo našumas. Tuo tarpu sistema su Linux branduoliu prie didelių tinklo apkrovų gali būti mažiau stabili, nelygu kuri Linux distribucija ar kita Linux modifikacija naudojama.

Apie BSD ir Linux operacinių sistemų našumą tinkle skaitykite kitame mano blogo straipsnyje: BSD ir Linux OS našumo testavimas: užkardos atžvilgiu

Lyginant pfSense, Sophos ir Untangle UTM programinės įrangos patogumą vartotojo atžvilgiu, lengviausiai valdoma yra Untangle, ji reikalauja mažiausiai vartotojo išmanymo. Kiek sudėtingiau valdoma Sophos UTM užkardos sistema, o daugiausia įgūdžių ir žinių reikalauja pfSense administravimas. Vertinant grafinę vartotojo sąsają Sophos ir Untangle sistemos, kaip jau buvo minėta, pasižymi supaprastintu, patogiu ir intuityviu valdymu. Tuo tarpu pfSense GUI išdėstymas naujam vartotojui gali pasirodyti chaotiškas, be to, kai kurioms išplėstinėms funkcijoms konfigūruoti gali prireikti ir sąveikos su komandinės eilutės sąsaja. Nepaisant galimai painesnio pfSense administravimo, ši sistema siūlo labiausiai detalizuotą valdymą bei unikalias funkcijas, kurių dalies atitikmenų nėra kituose produktuose. Pagal unikalias funkcijas būtina pažymėti ir Sophos UTM, ji vienintelė iš paminėtų sistemų gali pasiūlyti centralizuotą valdymą ir integruojamas galinių taškų apsaugos priemones.

Dar vienas neabejotinas pfSense pranašumas tai minimalūs reikalavimai aparatinei įrangai, jie ženkliai mažesni už Untangle ir Sophos. Todėl pfSense ypač populiarus pasirinkimas ir sistemų administratorių namuose, kur iš dešimtmečio senumo kompiuterio galima pasistatyti daugelį kartų spartesnį ir funkcionalumu turtingesni vietinio tinklo saugos prietaisą net už pačius brangiausius namų rinkai skirtus maršrutizatorius. Antra vertus, mažas pfSense resursų poreikis supaprastina užkardos sistemos virtualizaciją vienoje fizinėje mašinoje kartu su kitomis, skirtingų tarnybų, virtualiomis mašinomis. Tai padeda taupyti turimus resursus jei tinklo srautas nėra didelis ir statyti atskirą fizinę aparatūra nėra būtina. Virtualizacija turi dar vieną ryškų privalumą – kaip ir visas virtualizuotas sistemas, sukonfigūruotą ir pilnai funkcionuojančią pfSense sistemą ypač patogu perkelti į kitą, kad ir visiškai skirtingų parametrų fizinę mašiną su tuo pačiu hipervizoriu.

|

| Žmogus inžinierius pasigamino maršrutizatorių iš seno Pentium III kompiuterio su pfSense programine įranga. Taip pat užklijavo lipdukų, jog žmona neišjungtu per klaidą. |

Užsiminus apie namų kompiuterių vietinius tinklus verta trumpai paminėti, jog neįgudusiems namų vartotojams iš visų paminėtu tinklo saugos sistemų, dėl paprasto valdymo ir funkcijų gausos, rekomenduotina ir tikslinga naudoti Sophos UTM Home Edition. Nors ši veikia tik pirmiems 50 IP adresų/prietaisų, bei dalinai riboja VPN ir AV galimybes (daugumai namų vartotojų šie apribojimai nėra svarbūs ar pastebimi), tačiau praktiškai leidžia naudotis visomis saugumo ir tinklo valdymą užtikrinančiomis funkcijomis. Nors Untangle užkardos sukonfigūravimas ir priežiūra daug paprastesnė neįgudusiam vartotojui, šios sistemos kūrėjai nėra tokie dosnūs namų vartotojams – dauguma visapusiškos apsaugos funkcijų yra apribotos arba išjungtos be papildomo mokesčio. Namų tinklo atžvilgiu pfSense labiau dera kompiuterių entuziastams, kurie nebijo, o galbūt ir nori išmokti dirbti su aukštos klasės prietaisų siūlomomis funkcijomis, pradedant nuo paprasčiausių galimybių realizavimo namų vietiniame tinkle.

|

| Sophos UTM grafinė vartotojo sąsaja |

Kita sritis kur išsiskiria pfSense, tai vartotojų bendruomenės dydis. Būdama atviro kodo ir nemokama programinė įranga su unikaliomis galimybėmis tinklo paslaugoms tiekti, pfSense nuo pat pradžios traukė IT administratorių dėmesį, kaip ypač saugi ir stabili sistema tinklo mazgui diegti. Iš nuolatos besiplečiančios bendruomenės internete per ilgą laiką susikaupė nemažai informacijos kaip išspręsti iškilusias pfSense pritaikymo problemas. Taip pat, dėl gausaus propaguotojų skaičiaus, galima diskusijų svetainėse paprašyti konsultacijos diegiant pfSense sprendimus tinklo mazge. Nepaisant nemokamos pagalbos interneto bendruomenėje, pfSense plėtotojai neseniai pradėjo siūlyti ir mokamą profesionalią pagalbą bei kitas savo sistemos palaikymo paslaugas – tai knygos ir įvairūs mokymai apie pfSense sistemos konfigūraciją, bei reali profesionalų konsultacija iškilusioms problemoms spręsti, kurie be visa kito padeda numigruoti esamus tinklo mazgo sprendimus į pfSense programinę įranga. Kita vertus Sophos ir Untangle turi oficialią dokumentaciją bei taip pat siūlo profesionalų mokamą palaikymą.

Apibendrinant paminėtas pfSense savybes galima geriau suprasti kodėl ši užkardos sistema dažno IKT administratoriaus nuomone yra viena geriausių atvirojo kodo sistemų kompiuterių tinklo mazgui įdiegti. Šiai dienai tai pilnai subrendęs, stabilus ir saugus tinklo užkardos/maršrutizatoriaus sprendimas su pavydėtinomis savybėmis net mokamiems analogiškiems produktams. Todėl pfSense programinė įranga gali, o galbūt ir turi būti vienas iš kandidatų renkantis smulkaus ir vidutinio dydžio organizacijos kompiuterių tinklo užkardos sistemą.

pfSense taikymas organizacijos kompiuterių tinkle

Kaip jau minėta, pfSense yra labai dinamiška sistema, jos pritaikymo galimybės kompiuterių tinklo mazge gana įvairios. Šiame skyriuje trumpai bus apžvelgtos tik pagrindinės savybės ir dažniausiai naudojamos funkcijos, kurios padės geriau suprasti pfSense sistemos galimybes organizacijos vietinio tinklo sprendimuose.

Nors pfSense dažniausiai aptinkamas mažo ir vidutinio dydžio organizacijų kompiuterių tinkluose, ypač tų kurių finansai suvaržyti, internete galima surasti nemažai sėkmės istorijų šią sistemą pritaikant ir didelių organizacijų kompiuterių tinkluose. Dažniausiai tai drąsūs administratoriai iš akademinės srities, liudijantys pfSense stabilumą ir gebėjimą aptarnauti studentų miesteli su +1000 tinklo prietaisų naudojant vidutinio galingumo geležį.

pfSense sistema jau daugelį metų vertinama ir Jungtinės Karalystės geimerių suvažiavimuose – Insomnia Gaming Festival, kuri organizuoja tinklo žaidimų vakarones ir patiki pfSense įrangai aptarnauti daugiau nei 3000 kompiuterių tinklą. Kaip žinia kompiuterių žaidimai tinkle itin reiklūs patikimam ryšiui ir spartai, o paketų delsa netoleruotina.

Toliau pateikta keletas dažniausiai pasitaikančių pfSense taikymo modelių menamos įmonės kompiuterių tinkle, pagal darbuotojų skaičių priklausančios smulkiam ar vidutiniam verslui. Remiantis Lietuvos Respublikos įstatymais mažo ir vidutinio verslo subjektuose dirba ne daugiau kaip 50 ir 250 darbuotojų atitinkamai. Tai leidžia susidaryti bendrą vaizdą apie prietaisų skaičių, prijungtų prie vidinio kompiuterių tinklo. Antra vertus, vienas darbuotojas gali turėti keletą tinklo prietaisų.

Kompiuterių tinklo perimetro užkarda {Perimeter firewall}

|

| Menamos įmonės tinklo loginė schema su pfSense perimetro užkarda |

Vienas dažniausių pfSense taikymo atvejų mažos ir vidutinės organizacijos kompiuterių tinkle – kompiuterių tinklo perimetro užkardos sistema – pirmoji gynybos linija tarp interneto ir vidinio tinklo, kuri padeda užtikrinti stabilų ir patikimą ryši bei užkirsti nesankcionuotą veiką tarp atskirtų, bet tiesiogiai sąveikaujančių tinklų.

Viršuje paveikslėlyje pateikta bendra tinklo perimetro užkardos loginė schema pfSense galimybėms pabrėžti. Kaip matyti iš schemos pfSense sugeba suderinti daugiau nei vieną WAN apjungimą. Neretai kelios WAN ryšio sąsajos jungiamos su skirtingais interneto paslaugų tiekėjais (ISP), norint užtikrinti nenutrūkstamą interneto ryšį ir duomenų srauto balansavimą per CARP protokolą. Tuo būdu, jei vienas interneto kanalas tampa neveiklus, vidinio tinklo vartotojai gali pasiekti viešąjį tinklą per kitą, vis dar veikiantį interneto kanalą. Kadangi ryšio kanalai priklauso skirtingiems interneto paslaugų tiekėjams ir yra nepriklausomi vienas nuo kito, tikimybė, jog abu nustos veikti vienu metu labai maža.

pfSense tinklo perimetro užkardos sistema su maršrutizavimo funkcija gali užtikrinti ne tik kelių WAN sąsajų apjungimą, bet ir kelių DMZ tinklų ar vietinių tinklų segmentavimą į atskirus potinklius, kurie gali turėti vienodas ar skirtingas sąsajas.

Tinklo perimetro ir vidinio tinklo maršrutizatorius {LAN/WAN router}

|

| Menamos įmonės tinklo loginė schema su pfSense maršrutizatoriais |

pfSense sistema turi labai stiprius maršrutizatoriaus bruožus, todėl nereta tinklo administratoriai ją pritaiko kaip pavienį perimetro (WAN) ar vidinio (LAN) tinklo maršrutizatorių (žr. pav. viršuje). Vidutinio ir didesnio dydžio kompiuterių tinkluose, kurių jungtys sodriai prisotintos paketų srautu, tai atskiras tinklo mazgo vaidmuo pfSense sistemai. Tačiau, jei aparatinės įrangos parametrų užtenka kelioms funkcijoms vykdyti, pvz., mažoje ar vidutinėje organizacijoje su nedideliu kompiuterių ūkiu, maršrutizatoriaus vaidmuo integruojamas į perimetro užkardos sistemą.

Kalbant apie vidutinius ir didesnius kompiuterių tinklus, naudinga, o kartais ir būtina, vidinį tinklą segmentuoti į atskirus potinklius norint pagerinti tinklo našumą, valdymą ir saugumą. Apsaugoti jį ne tik iš išorės, bet ir nuo grėsmių iš vidaus. Tam pfSense sistema siūlo patikimą vidinio maršrutizatoriaus sprendimą, nes palaiko virtualių vietinių tinklų protokolą 802.1Q (VLAN) ir pagrindinius vidinio tinklo maršrutizavimo protokolus (RIP ir OSPF). VLAN leidžia nepaisyti fizinės tinklo topologijos ir sukurti loginius vietinius tinklus net tarp fiziškai atskirų jo dalių, o vidinio tinklo maršrutizavimo protokolai palengvina tinklų administravimą.

pfSense sistema gali tarnauti ir kaip patikimas perimetro maršrutizatorius. Tam ši sistema turi ne vieną funkciją, kaip jau buvo užsiminta, su pfSense sistema galima apjungti keletą interneto paslaugų tiekėjų ir užtikrinti nenutrūkstamą ryšį ir apkrovos balansavimą; virtualius IP adresus ir unikalias tinklo adresų transliavimo dalybas išeinantiems ryšiams (NAT pooling for outbound connections). pfSense programinė įranga taip pat palaiko BGP protokolą, skirtą autonominiams tinklams sujungti, kurie formuoja viešąjį tinklą – internetą. Bei daugelis kitų funkcijų, kurių reikalauja didžioji dauguma kompiuterių tinklų.

Virtualus privatus tinklas {Virtual Private Network}

|

Menamos įmonės tinklo loginė schema su pfSense virtualiuoju privačiu tinklu |

Kitas populiarus pfSense sistemos panaudojimas organizacijos kompiuterių tinkle – virtualusis privatusis tinklas {Virtual Private Network} (VPN). Neretai net vidutinio dydžio įmonės turi tarpusavyje atskirtus savo filialus keliose geografinėse vietovėse, kurių tiesiogiai fiziškai nesujungsi dėl didelių atstumų, o nuomojant išskirtąją liniją iš antrųjų šalių, nėra praktiškas sprendimas finansiniu požiūriu. Tokiose situacijose geriausia ir dažniausiai naudojami vadinamieji site-to-site ar point-to-site VPN sujungimo metodai.

Pirmuoju atveju (site-to-site) per interneto tinklą saugiu šifruotu kanalu sujungiami fiziškai atskiri įmonės kompiuterių tinklai į vieną loginį vietinį tinklą (žr. pav. viršuje). Antrasis atvejis (point-to-site) pravartus keliaujantiems ar iš namų dirbantiems organizacijos darbuotojams, kuriems reikalinga prieiga prie įmonės vidinio tinklo resursų.

VPN funkcijai atlikti galima naudoti atskirą pavienį tik tai užduočiai skirtą prietaisą su pfSense sistema jei reikalingas ypač didelio duomenų srauto pralaidos VPN kanalas, arba integruoti į bendrą, pvz., perimetro užkardos sistemą.

Bevielės prieigos taškas ir fiksuota prieiga {Captive Portal}

|

| Menamos įmonės tinklo loginė schema su pfSense bevieliu prieigos tašku |

Remiantis pfSense duomenimis, nemaža dalis jos sistemos vartotojų dislokuoja šią sistemą tinklo mazge kaip bevielio ryšio prieigos tašką (žr. pav. viršuje). Nors galima bevielės prieigos taško integracija į daugelio paskirties tinklo mazgą kaip papildoma funkcija (pvz., perimetro užkardos sistemą), tačiau, dėl bendro tinklo sistemos saugumo ir stabilumo, tinklo administratoriai linkę izoliuoti atskiras funkcijas pavienėms sistemoms. Todėl dažna WLAN ir pfSense junginys tinklo mazge atlieka griežtai tik bevielio ryšio prieigos taško funkciją.

Kartu su bevieliu prieigos tašku, bet nebūtinai tik bevieliam ryšiui, populiaru pasinaudoti ypatinga pfSense programinės įrangos galimybe – sukurti fiksuotos prieigos {captive portal} autentifikacijos sistemą vietiniame tinkle (žr. pav. apačioje).

Fiksuota preiga {captive portal} – tai žiniatinklio puslapis, kurį vartotojas įpareigotas aplankyti jungdamasis prie tam tikro tinklo paslaugų, prieš gaudamas platesnes prieigos teises (pvz., prieigą prie interneto tinklo). Paprastai platesnėms prieigos teisėms gauti vartotojas nukreipiamas į autentifikacijos sistemą, kur vartotojas turi įvesti prisijungimo vardą ir slaptažodį. Kita vertus platesnėms prieigos teisėms gauti gali užtekti spustelėti ant nurodytos nuorodos, kurią tinkinant vartotojas sutinka su nurodytomis taisyklėmis naudojantis interneto prieiga. Fiksuotos prieigos {captive portal} sistema padeda administruoti viešos prieigos taškus, laidinius ir bevielius {hotspots}, todėl dažnai naudojama seminaruose, bibliotekose, viešbučiuose bei kitose viešosiose erdvėse interneto prieigai suteikti.

|

| Captive portal pranešimas autentifikacijai norint pasiekti interneto svetainę adresu: blogas.skarware.eu |

Įmonės atžvilgiu fiksuotos prieigos {captive portal} sistema labai reikšminga, nes norint apsaugoti vidinį įmonės tinklą būtina griežtai kontroliuoti kas gauna prieigą prie jo ir kas ne. Šis sprendimas padeda sukurti atskiras interneto prieigos sąsajas, laidines ir bevieles, kurių tinklai pasirinktinai apriboti ir saugiai atskirti. Todėl įmonės darbuotojai, dažnai turintys net po kelis asmeninius tinklo prietaisus, ir jos svečiai gali gauti prieigą prie interneto be rizikos pažeisti įmonės tinklo saugą net jei asmeninis tinklo prietaisas turi paslėptų kenkėjiškų programų.

Kiti specifinės paskirties pritaikymai

Savaime suprantama, visi pfSense pritaikymo scenarijai smulkios ir vidutinės organizacijos tinklo mazge nebus apžvelgti. Viena vertus tai straipsnis blogui, o ne knyga, antra vertus, pritaikymo galimybės ribojamos tik žmogaus fantazijos ir turimų žinių tinklo mazgos sistemose. Todėl čia buvo paminėti tik dažniausiai pasitaikantys pfSense programinės įrangos pritaikymo variantai. Be dažniausiai sutinkamu pfSense panaudojimo scenarijų verta užsiminti rečiau sutinkamų pritaikymo variantų, skirtų labiau specifinėms tik tam tikroms užduotims atlikti kompiuterių tinkle.

Pavyzdžiui, dalis vartotojų pfSense sistema naudoja kaip autoritetingą DNS serverį, atsakanti į viešojo tinklo (interneto) užklausas. Tam galima pasinaudoti pfSense išplėtimo modulio TinyDNS tarnyba – tai minimalistinis, tačiau ypač greitas ir saugus DNS serverio sprendimas vardų sistemos užklausoms atsakinėti. Jei ieškoma sprendimo vidinio tinklo DNS serveriui (Resolving Name Server) su spartinimo funkcija {caching} įdiegti, tarp pfSense išplėtimo modulių galima surasti Unbound DNS Resolver tarnybą.

Dar vienas specifinis pfSense sistemos panaudojamo scenarijus gali būti DHCP serveris, IP adresų nuomai organizacijos vidiniame tinkle. Tam pfSense turi gana turtingą parametrais valdymo panelę, prieinama per grafinę vartotojo sąsają, pvz., pfSense DHCP serveris leidžia skirtingų DNS adresų nuomą skirtingiems nuomininkams – tinklo prietaisams. Bei daug kitų patogių ir naudingų nustatymų kompiuterių tinklo administratoriui.

Išvados

pfSense pirminė funkcija kompiuterių tinklo mazge – užkardos sistema. Tai pirmoji gynybos linija tarp interneto ir vidinio kompiuterių tinklo. Ji užkerta nesankcionuotą veiką tarp atskirų bet sąveikaujančių tinklų, todėl labai svarbu pasirinkti tinkamą įmonės tinklo apsaugos sistemą.

Nors tikslinės aparatinės įrangos užkardos sistemos yra spartesnės, dauguma kompiuterių tinklams skirtų saugos sistemų paremtos programine įranga dėl lankstesnės savo kainos ir galimybių. Šiai kategorijai priklauso ir pfSense sistema, kurios pamatus sudaro Unix tipo operacinė sistema – FreeBSD, plačiai žinoma dėl savo stabilumo ir saugumo tinklo mazge. Būdama programinės įrangos užkardos sistema, pfSense turi galimybę išplėsti savo funkcionalumą, diegiant į ją modulius su trečiųjų šalių programine įranga. Modulių pagalba išplėstą pfSense sistemą galima sugretinti su komerciniais UTM tinklo saugos sprendimais, kurie siūlo visapusišką šiems IT laikams adekvačią tinklo apsaugą.

Kita vertus, modulių naudojimas ir jų neapibrėžtumas gali pareikalauti talentingo sistemų administratoriaus rankų įmonės IT personale. Tačiau gryna pfSense sistema be problemų administruojama GUI abstrakcijoje, todėl gilesnių žinių FreeBSD sistemoje nereikalauja.

Viena ryškiausia pfSense savybė ta, jog ji yra nemokama atviro kodo programinė įranga ir dažnai įvardijama kaip geriausia šiai programinės įrangos kategorijai priklausanti užkardos sistema. Todėl šis straipsnis atspindi ir bendrai nemokamo atvirojo kodo galimybes organizacijos kompiuterių tinkle.

Apžvelgtos pagrindinės pfSense programinės įrangos funkcijos ją pristato kaip subrendusią užkardos ir maršrutizatoriaus sistemą kompiuterių tinkle. Sistemos funkcionalumas, branda, stabilumas ir saugumas, kuri paveldi iš FreeBSD operacinės sistemos bei nemokamo ir atvirojo kodo etiketė pfSense sistemą išskiria iš kitų analogiškų produktų.

Tinklo mazgo su pfSesne konfigūraciją palengvina jos puiki oficiali dokumentacija (vikis ir knyga) bei bendruomenės sukaupta derinimo informacija interneto platybėse. Sunku pervertinti plačios bendruomenės naudą diegiant tinklo mazgą su pfSense programine įranga. Tai ypač ryškus privalumas daugeliui sistemų administratorių.

Sumodeliuoti pfSense sistemos pritaikymo scenarijai demonstruoja šios sistemos lankstumą kompiuterių tinklo mazge. Nors dažnai pfSense programinė įranga pristatoma kaip užkardos sistema, akivaizdu, jog jos panaudojimo galimybės priklauso nuo administratoriaus žinių ir fantazijos.

Straipsnis atnaujintas 2017-09-29 dieną: smulkios struktūrinės ir gramatinės klaidos.

Komentarų nėra:

Rašyti komentarą